في هذا الموضوع سنشرح المفاهيم الأساسية في تثبيت وتكوين NAC…

عالم التكنولوجيا اليوم يضم العديد من المفاهيم والأدوات التي تهدف إلى تعزيز أمان الشبكات وحماية المعلومات الحساسة. واحدة من هذه المفاهيم الحديثة التي تتجاوز حواجز الأمان التقليدية هي تقنية NAC (Network Access Control).

ماذا لو كان بإمكانك الاحتفاظ بسيطرة كاملة على من يتصل بشبكتك؟ ماذا لو كان بإمكانك تحديد الأجهزة المسموح لها بالوصول إلى شبكتك ومنع الأجهزة غير المصرح لها من الدخول؟ هذا هو دور تقنية NAC.

في هذا الموضوع، سنشرح أهم المفاهيم الأساسية في تثبيت وتكوين NAC، فإذا كنت مهتماً بحماية البيانات الحساسة وتحسين أمن الشبكات الخاصة بشركتك أو مؤسستك، فإن هذا الموضوع سيكون مفيداً لك.

ما هو الـ NAC ؟

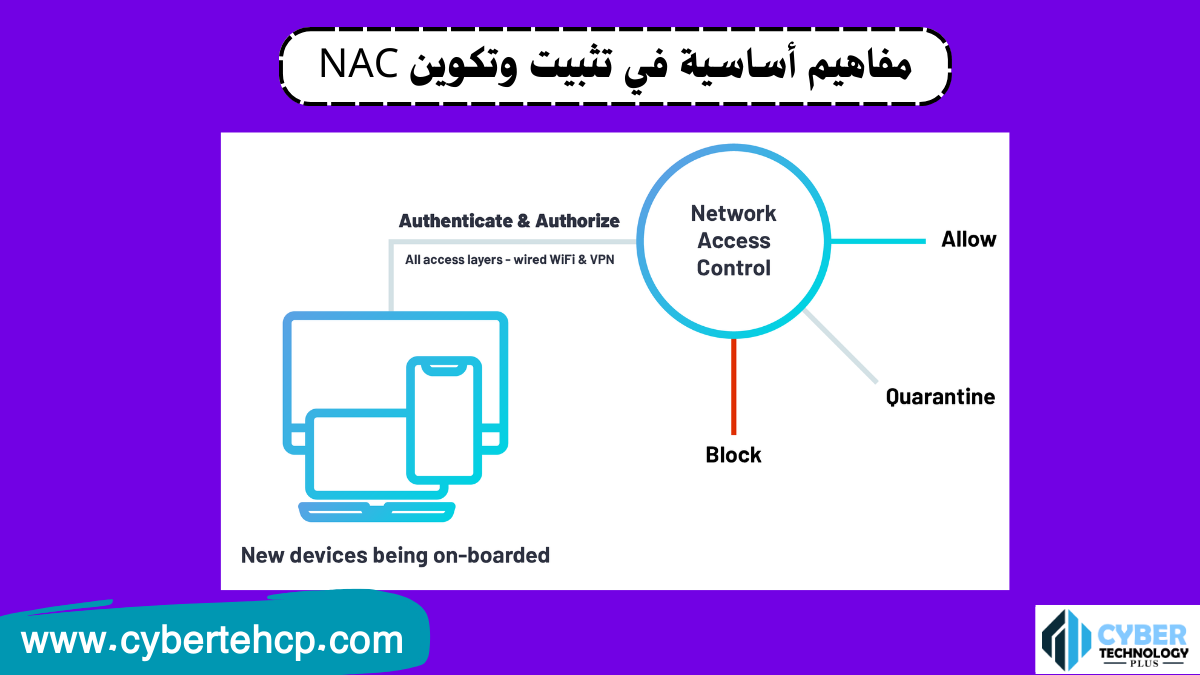

NAC هو اختصار لـ Network Access Control ويشير إلى تقنية تستخدم لتحكم في وصول الأجهزة والمستخدمين إلى شبكة الكمبيوتر الداخلية لمؤسسة ما. يهدف NAC إلى فرض سياسات أمان صارمة والتحقق من هوية الأجهزة والمستخدمين قبل السماح لهم بالوصول إلى الموارد الشبكية.

عند استخدام تقنية NAC، يتم تطبيق سياسات أمان محددة مسبقًا على الأجهزة والمستخدمين الذين يحاولون الاتصال بالشبكة. يتم تحليل خصائص الأجهزة وتحقق من هوية المستخدمين للتأكد من أنهم يمتلكون الأذونات المناسبة ويطابقون معايير الأمان المحددة.

تقنية NAC توفر مجموعة من المزايا والفوائد، بما في ذلك:

- تعزيز الأمان: يتم تقييد الوصول إلى الشبكة للأجهزة والمستخدمين المصرح لهم فقط، مما يقلل من مخاطر الاختراقات السيبرانية والتهديدات الداخلية.

- سهولة إدارة الأجهزة: يتيح NAC للمسؤولين إدارة الأجهزة المتصلة بالشبكة وتطبيق التحديثات وتكوينات الأمان بشكل مركزي وفعال.

- الامتثال والتقارير: يوفر NAC تقارير ومراقبة شاملة لنشاطات الأجهزة والمستخدمين في الشبكة، مما يساعد في تحقيق الامتثال للمعايير الأمنية ومتطلبات القوانين.

- سهولة التكامل: يمكن لتقنية NAC أن تتكامل مع أنظمة الأمان الأخرى المستخدمة في المؤسسة مثل أنظمة إدارة الهوية وإدارة الأذونات، مما يعزز قدرتها على توفير حماية شاملة.

تتوفر حلول NAC من مجموعة متنوعة من الشركات والمزودين، وتختلف في الميزات والقدرات التي تقدمها. يتم اختيار الحل المناسب وفقًا لاحتياجات ومتطلبات المؤسسة.

مفاهيم أساسية في تثبيت وتكوين NAC

هنالك الكثير من المفاهيم الأساسية التي يجب عليك معرفتها وفهمها في تثبيت وتكوين NAC، ومن أهم هذه المفاهيم:

قابل للذوبان (Dissolvable):

في سياق تقنية تحكم الوصول إلى الشبكة (NAC)، يشير المصطلح “قابل للذوبان” (Dissolvable) إلى نموذج تنفيذ NAC يتطلب تثبيت عميل أو وكيل على الأجهزة المتصلة بالشبكة للامتثال لمتطلبات الأمان. ومع ذلك، يكون هذا العميل أو الوكيل مؤقتًا ويتم إزالته بعد الانتهاء من عملية التحقق وتنفيذ سياسات الأمان.

تعمل التقنية القابلة للذوبان على تحقيق التحكم في الوصول وتنفيذ السياسات دون الحاجة إلى تثبيت عميل دائم على الأجهزة المتصلة بالشبكة. عندما يتصل جهاز ما بالشبكة، يتم توجيهه إلى صفحة تسجيل الدخول أو الواجهة الخاصة بنظام NAC، والتي يتم من خلالها تحقيق التحقق من الهوية وتنفيذ سياسات الأمان المحددة.

بمجرد استيفاء متطلبات الأمان وتمرير التحقق من الهوية، يتم تمكين الوصول إلى الشبكة ويتم إزالة العميل القابل للذوبان من الجهاز المتصل. يعني هذا أن الجهاز لا يحتاج إلى الاحتفاظ بعميل NAC بشكل دائم على مستوى النظام.

يعتبر النموذج القابل للذوبان مفيدًا في بيئات الشبكة التي تتطلب مرونة وسهولة التنفيذ، حيث لا يكون من الممكن تثبيت عميل دائم على جميع الأجهزة المتصلة. يمكن استخدام العملاء القابلين للذوبان على أنظمة التشغيل المختلفة (مثل Windows وMac وLinux) ولا يتطلبون تدخل المستخدمين لتثبيتهم أو حذفهم.

مع ذلك، يجب أن يتم التأكد من أن العميل القابل للذوبان يوفر مستوى كافٍ من الأمان والحماية لتحقيق أهداف الأمان المطلوبة في بيئة الشبكة. قد يتضمن ذلك تأمين اتصال العميل وتشفير البيانات المرسلة واستخدام آليات التحقق من الهوية القوية لضمان أن الأجهزة المتصلة تفي بمعايير الأمان المحددة.

دائم (Permanent):

في سياق تقنية تحكم الوصول إلى الشبكة (NAC)، يشير المصطلح “دائم” (Permanent) إلى نموذج تنفيذ NAC يتطلب تثبيت عميل أو وكيل دائم على الأجهزة المتصلة بالشبكة لتحقيق الامتثال لمتطلبات الأمان وتنفيذ سياسات الوصول.

في هذا النموذج، يتم تثبيت عميل NAC بشكل دائم على كل جهاز يرغب في الوصول إلى الشبكة. يعمل العميل على مراقبة وتحقيق الامتثال للمتطلبات الأمنية والسياسات المحددة قبل أن يسمح للجهاز بالوصول إلى الموارد الشبكية. يمكن أن يشمل ذلك التحقق من هوية المستخدم، تحديثات البرامج الضرورية، فحص الأجهزة للكشف عن برامج ضارة، وتطبيق سياسات الأمان الأخرى.

يتم الاعتماد على العميل الدائم للتحكم في الوصول إلى الشبكة على مدار الوقت، ولا يتم إزالته بعد اجتياز عملية التحقق والامتثال للسياسات. وهذا يعني أن الجهاز يحتاج إلى الاحتفاظ بالعميل الدائم بشكل مستمر على مستوى النظام للسماح بالوصول إلى الشبكة.

نموذج العميل الدائم يمكن أن يكون مفيدًا في بيئات الشبكة التي تتطلب سيطرة صارمة على الوصول وتنفيذ سياسات الأمان المتقدمة. ومن الممكن أن يوفر مستوى أعلى من الحماية والأمان مقارنةً بالنماذج القابلة للذوبان التي تتطلب تثبيت وإزالة مؤقت للعميل على كل جهاز يتصل بالشبكة.

ومع ذلك، يجب أن يتم التأكد من تحديث وصيانة العميل الدائم بانتظام لضمان توفير أعلى مستويات الأمان والحماية. كما يتطلب العميل الدائم تدخل المستخدم لتثبيته وتحديثه عند الضرورة.

الفحوصات الصحية للمضيف (Host health checks):

الفحوصات الصحية للمضيف (Host Health Checks) هي إجراءات يتم تنفيذها لتقييم ومراقبة حالة وصحة الأجهزة (المضيفات) المتصلة بشبكة الكمبيوتر أو البنية التحتية. تهدف هذه الفحوصات إلى التحقق من أن المضيف يفي بمتطلبات الأمان والأداء والتوافر.

تتضمن الفحوصات الصحية للمضيف عادة مجموعة من الاختبارات والتحققات التي يتم تنفيذها بشكل دوري للتأكد من حالة المضيف وتقييم أي مشاكل محتملة. قد تشمل هذه الفحوص العناصر التالية:

- التحقق من توافر المضيف: يتم التحقق من ما إذا كان المضيف متصلًا ومتاحًا للاتصال. يتضمن ذلك التحقق من الاتصال بعنوان IP الصحيح ومتابعة استجابة المضيف للطلبات الشبكية.

- فحص الاتصال الشبكي: يتم فحص اتصال المضيف للتأكد من عدم وجود مشكلات في الشبكة. يمكن أن يشمل هذا فحص توافر الاتصال بالبوابة الافتراضية أو الخادم DNS وغيرها من العناوين الأساسية في الشبكة.

- التحقق من البرمجيات والتحديثات: يتم فحص المضيف للتأكد من تثبيت البرامج الضرورية والتحديثات الأمنية اللازمة. يشمل ذلك التحقق من وجود أحدث إصدارات نظام التشغيل والبرامج المضيفة الأخرى وتطبيق التحديثات الأمنية اللازمة.

- فحص مكافحة الفيروسات وجدار الحماية: يتم التحقق من تشغيل وتحديث برامج مكافحة الفيروسات وجدار الحماية على المضيف. يتم التحقق من وجود قواعد التحديث الأمني وتأكيد حماية المضيف من الهجمات الضارة.

- فحص الموارد والأداء: يتم قياس استخدام الموارد مثل الذاكرة ووحدة المعالجة المركزية (CPU) ومساحة التخزين للتحقق من أداء المضيف. يمكن استخدام هذه المعلومات للكشف عن أي مشاكل أداء محتملة أو نقاط ضعف.

يعتمد نوع ونطاق الفحوصات الصحية للمضيف على البنى التحتية والاحتياجات الخاصة بالشبكة. تساعد هذه الفحوص في الحفاظ على استقرار الشبكة وتحديد المشاكل المحتملة في المضيفات قبل أن ت

الوكيل (Agent):

في سياق تحكم الوصول إلى الشبكة (NAC)، يشير مصطلح الوكيل (Agent) إلى برنامج أو تطبيق يتم تثبيته على جهاز المضيف (الجهاز المتصل بالشبكة) للقيام بمهام محددة ضمن بنية NAC. يعمل الوكيل على التفاعل مع البنية التحتية للشبكة ويقوم بتنفيذ وظائف محددة لضمان الأمان والامتثال لسياسات الوصول.

وظائف وكيل NAC تشمل ما يلي:

- الكشف وجمع المعلومات: يقوم الوكيل بجمع معلومات متعلقة بحالة الجهاز المضيف مثل نظام التشغيل المستخدم، والتحديثات المثبتة، والبرامج المثبتة، والإعدادات الأمنية. يتم جمع هذه المعلومات لتقييم مدى امتثال الجهاز لسياسات الوصول المحددة.

- التوثيق والمصادقة: يساعد الوكيل في توفير آلية توثيق الجهاز المضيف والمستخدم المرتبط به. يستخدم الوكيل بيانات المصادقة المحددة مسبقًا للتحقق من هوية المستخدم والجهاز قبل السماح بالوصول إلى الشبكة.

- تنفيذ سياسات الوصول: يقوم الوكيل بتطبيق سياسات الوصول المحددة على الجهاز المضيف وفقًا لمعلومات الامتثال التي تم جمعها. قد تشمل هذه السياسات متطلبات الأمان مثل تحديثات البرامج، وتكوين الجدران النارية، وتشفير الاتصالات، وتطبيق سياسات الشبكة الخاصة بالشركة.

- الإبلاغ والمراقبة: يقوم الوكيل بتسجيل الأحداث والأنشطة المتعلقة بالجهاز المضيف وتزويد النظام الأساسي بتقارير مفصلة. يمكن استخدام هذه التقارير لرصد وتحليل أنماط الاستخدام والكشف عن أي سلوك غير معتاد أو مخاطر أمنية.

من خلال استخدام الوكيل في NAC، يتم تعزيز الأمان والمراقبة الفعالة للأجهزة المضيفة وتطبيق السياسات المحددة للوصول إلى الشبكة.

بدون وكيل (Agentless):

في سياق تحكم الوصول إلى الشبكة (NAC)، مصطلح “بدون وكيل” (Agentless) يشير إلى نموذج أو نهج يتم فيه تنفيذ وتطبيق تقنية NAC دون الحاجة إلى تثبيت وتشغيل وكيل خاص على أجهزة المضيف.

في حالة بدون الوكيل، تتم عملية التحكم في الوصول وفحص الامتثال عن طريق استخدام بروتوكولات وقواعد الشبكة القائمة بالفعل، دون الحاجة إلى تطبيق إضافي على الأجهزة المضيفة.

بعض الطرق المشتركة لتنفيذ NAC بدون وكيل تشمل:

- استخدام شهادات الوصول: يتم تعيين شهادات رقمية للأجهزة المضيفة ويتم استخدامها للتحقق من هوية الجهاز ومصداقيته قبل السماح بالوصول إلى الشبكة.

- الكشف عن المستخدم: يتم استخدام بروتوكولات مثل 802.1X للتحقق من هوية المستخدم والجهاز المضيف المتصل بالشبكة. يتم توجيه المستخدمين إلى صفحة تسجيل الدخول حيث يقومون بتقديم بيانات اعتمادهم قبل الوصول إلى الشبكة.

- فحص الشبكة: يتم استخدام أجهزة الشبكة المتقدمة مثل جدران الحماية (Firewalls) وأجهزة الكشف عن التسلل (Intrusion Detection Systems) لفحص حركة البيانات وتحديد الأجهزة المضيفة المسموح لها بالوصول وفقًا لسياسات الوصول المحددة.

يجب ملاحظة أن استخدام بدون الوكيل في NAC له مزايا وعيوب. من الناحية الإيجابية، فإنه يقلل من التعقيد والجهد المطلوب لتثبيت وصيانة وإدارة وكلاء البرامج على الأجهزة المضيفة. ومن الناحية السلبية، قد يكون بدون الوكيل قدرة أقل على جمع معلومات مفصلة عن الأجهزة المضيفة وتطبيق السياسات الأمنية الدقيقة.

يتم اختيار استخدام الوكيل أو بدون الوكيل في NAC وفقًا لاحتياجات المؤسسة ومتطلبات الأمان وقدرات البنية التحتية للشبكة.

هذا والسلام عليكم ورحمة الله وبركاته…

( لا تنسا مشاركة الموضوع ليستفيد غيرك )