في هذا الموضوع سنشرح المفاهيم الأساسية في تثبيت وتكوين VPN concentrator…

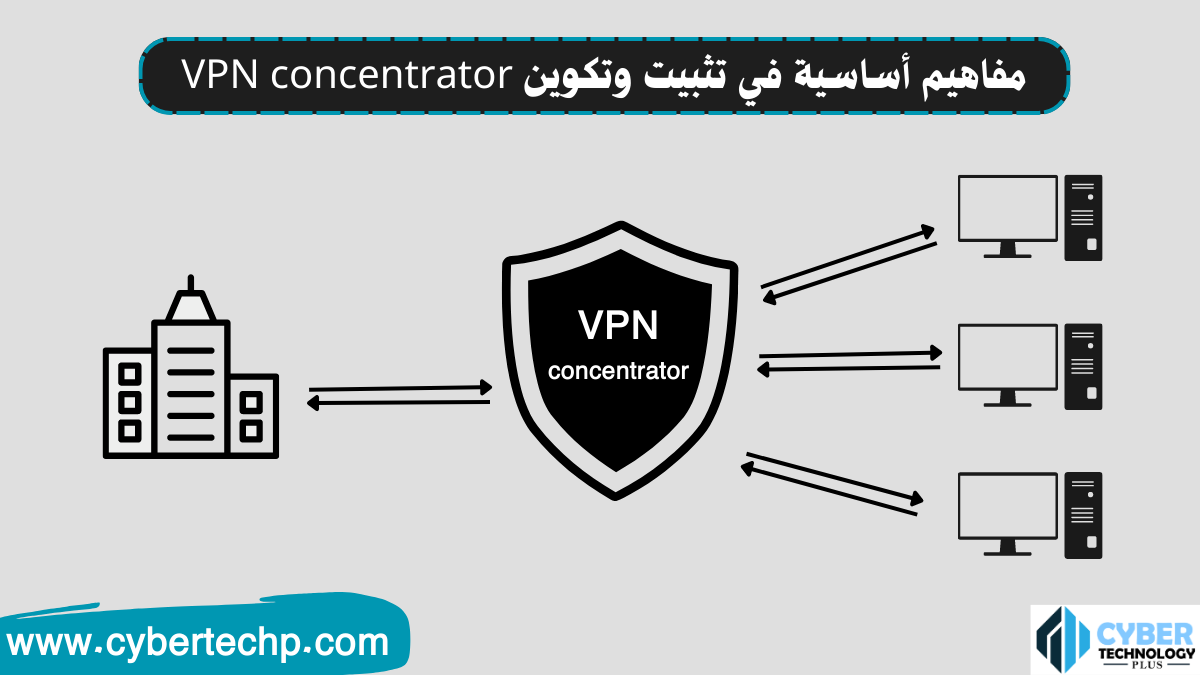

هل سمعت من قبل عن VPN concentrator ؟ هذا المصطلح قد يكون غامضاً بالنسبة للبعض، ولكنه يعد من المفاهيم الأساسية في عالم الاتصالات الآمنة عبر الإنترنت. يستخدم VPN concentrator لتكوين شبكة افتراضية خاصة (VPN) محمية وآمنة للغاية، ويتم ذلك من خلال تثبيته في مكان مركزي وتوصيله بشبكة الإنترنت العامة.

في هذا الموضوع، سنتحدث بشكل تفصيلي عن المفاهيم الأساسية في تثبيت وتكوين VPN concentrator ،وكذلك أهمية استخدامها في حماية البيانات وتأمين الاتصالات عبر الإنترنت.

ما هو VPN concentrator ؟

VPN concentrator وهو جهاز يستخدم لتوصيل العديد من الأجهزة البعيدة بشبكة افتراضية خاصة (VPN) بشكل آمن. يتم تثبيت VPN concentrator في مكان مركزي ويتم توصيله بالإنترنت العامة وبشبكة الشركة أو المؤسسة أو المنظمة المستخدمة للVPN.

عندما يتم توصيل جهاز بـVPN concentrator ، يتم تأمين اتصال الجهاز بالشبكة الخاصة عن طريق تشفير حركة البيانات المرسلة والمستقبلة، وهذا يحمي الاتصالات من التجسس والاختراقات الخارجية. وبما أن VPN concentrator يتم تثبيته في مكان مركزي، يمكن للشركة أو المؤسسة أو المنظمة الرائدة في الاستخدام والصيانة التحكم بتكوين الـVPN concentrator وإدارة الاتصالات الآمنة بين الأجهزة المتصلة والشبكة الخاصة.

يتم استخدام VPN concentrator بشكل شائع في الشركات والمؤسسات والمنظمات التي تحتاج إلى حماية بياناتها الحساسة أو السرية من التهديدات الخارجية، ويمكن استخدامه أيضًا في توفير الوصول الآمن للعملاء أو الشركاء أو الموردين البعيدين.

مفاهيم أساسية في تثبيت وتكوين VPN concentrator

هنالك الكثير من المفاهيم الأساسية التي يجب عليك معرفتها وفهمها في تثبيت وتكوين الـ VPN concentrator، ومن أهم هذه المفاهيم:

الوصول عن بعد مقابل موقع إلى موقع (Remote access vs site-to-site):

يمكن تطبيق تقنية VPN على نطاقين مختلفين: الوصول عن بعد (Remote access) والموقع إلى موقع (Site-to-site). ويستخدم كل نوع منهما في سيناريو مختلف.

الوصول عن بعد (Remote access):

يستخدم هذا النوع من VPN للسماح للمستخدمين البعيدين بالاتصال بالشبكة الخاصة للشركة أو المؤسسة عبر الإنترنت. يمكن للمستخدمين الوصول إلى الشبكة الخاصة باستخدام برنامج VPN client يتصل بـVPN concentrator. يتم تشفير حركة البيانات المرسلة والمستقبلة من وإلى جهاز المستخدم، مما يحمي الاتصالات من التجسس والاختراقات الخارجية.

الموقع إلى موقع (Site-to-site):

يستخدم هذا النوع من VPN لربط الشبكات الخاصة بين موقعين مختلفين لنفس الشركة أو المؤسسة. يتم تثبيت VPN concentrator في كل موقع ويتم توصيله بالإنترنت العامة. يتم تشفير حركة البيانات المرسلة والمستقبلة بين الشبكتين الخاصتين، مما يحمي الاتصالات من التجسس والاختراقات الخارجية.

وبشكل عام، يمكن القول إن الوصول عن بعد يستخدم للاتصال بالشبكة الخاصة من أجهزة الكمبيوتر البعيدة، في حين يستخدم الموقع إلى موقع لربط الشبكات الخاصة بين مواقع مختلفة لنفس الشركة أو المؤسسة.

أمن بروتوكول الإنترنت (IPSec):

IPSec هو بروتوكول أمني يستخدم في تأمين اتصالات الشبكة الخاصة (VPN) من خلال تشفير حركة البيانات المرسلة والمستقبلة. يتم استخدام IPSec على نطاق واسع في الشركات والمؤسسات والمنظمات التي تحتاج إلى حماية بياناتها الحساسة من التهديدات الخارجية.

يتكون IPSec من مجموعة من البروتوكولات المختلفة التي تعمل معًا لتأمين حركة البيانات عبر الإنترنت، وتشمل هذه البروتوكولات:

- بروتوكول تبادل المفاتيح الإنترنيت (Internet Key Exchange Protocol – IKE): يتم استخدام هذا البروتوكول لتبادل المفاتيح السرية وتأمين الاتصال بين أجهزة VPN concentrator وجهاز العميل.

- بروتوكول تشفير الرسائل بالطريقة المتسلسلة الآمنة (Secure Encapsulated Payload – ESP): يتم استخدام هذا البروتوكول لتشفير حركة البيانات المرسلة والمستقبلة وحمايتها من التجسس والاختراقات الخارجية.

- بروتوكول توجيه الرؤوس (Header Protocol – AH): يتم استخدام هذا البروتوكول لتشفير رأس حزمة البيانات وحمايتها من التلاعب والتغيير.

يتم تكوين IPSec على جهاز VPN concentrator وجهاز العميل، ويمكن استخدامه مع بروتوكولات الوصول العن بعد والموقع إلى موقع. يتم تشفير حركة البيانات بين جهازي VPN concentrator باستخدام تقنية IPSec، مما يحمي الاتصالات من التجسس والاختراقات الخارجية.

ويمكن القول إن IPSec هو أحد البروتوكولات المهمة في تأمين الاتصالات الآمنة عبر الإنترنت، ويستخدم على نطاق واسع في الشركات والمؤسسات التي تحتاج إلى حماية بياناتها الحساسة.

ويعدم الـ IPSec موضعين مختلفين هما:

وضع النفق (Tunnel mode):

وضع النفق (Tunnel mode) هو أحد أوضاع بروتوكول IPSec المستخدم لتأمين اتصالات الـ VPN من خلال تشفير حركة البيانات المرسلة والمستقبلة. يعمل وضع النفق على إنشاء “نفق” آمن بين جهازين في شبكة الإنترنت، من خلال تشفير حركة البيانات وتوجيهها عبر هذا النفق. يتم استخدام وضع النفق عادة في سيناريو الموقع إلى موقع (Site-to-Site)، حيث يتم ربط شبكتين خاصتين ببعضهما البعض.

ويتم تحديد نفق IPSec بواسطة عناوين IP المصدر والوجهة، وتتم إضافة رأس جديد إلى حزمة البيانات الأصلية. يتم تشفير حزمة البيانات بأكملها، بما في ذلك رأسها الجديد، وتوجيهها إلى جهاز VPN concentrator الآخر.

وضع النفق يستخدم بروتوكول ESP (Encapsulating Security Payload) لتشفير حزمة البيانات، ويستخدم بروتوكول AH (Authentication Header) لضمان أن حزمة البيانات لم يتم التلاعب بها أثناء النقل. يتم إضافة بيانات تحكم النفق الإضافية إلى حزمة البيانات لتحديد معلومات النفق، ويتم إضافة هذه البيانات قبل تشفير حزمة البيانات بواسطة بروتوكول ESP.

ويمكن القول إن وضع النفق هو أحد الأوضاع المهمة في بروتوكول IPSec، حيث يتم استخدامه لتأمين الاتصالات الآمنة بين شبكتين خاصتين، ويحمي البيانات من التجسس والاختراقات الخارجية.

وضع النقل (Transport mode):

وضع النقل (Transport mode) هو أحد أوضاع بروتوكول IPSec المستخدم لتأمين الاتصالات الآمنة عبر الإنترنت. يستخدم وضع النقل لتشفير حركة البيانات المرسلة والمستقبلة، ويتم استخدام هذا الوضع عادة في سيناريو الوصول عن بعد (Remote Access).

في وضع النقل، يتم تشفير حركة البيانات فقط، دون تشفير رأس حزمة البيانات. وبمعنى آخر، يتم تشفير محتوى الحزمة فقط، ولا يتم تشفير بيانات الرأس. وهذا يعني أن بيانات العنوان (مثل عنوان IP المصدر والوجهة) لا تتم تشفيرها وترسل عبر الإنترنت كما هي.

وضع النقل يستخدم بروتوكول ESP (Encapsulating Security Payload) لتشفير حزمة البيانات، ويستخدم بروتوكول AH (Authentication Header) لضمان أن حزمة البيانات لم يتم التلاعب بها أثناء النقل.

يمكن استخدام وضع النقل مع الوصول العن بعد (Remote Access)، حيث يتم استخدام برنامج VPN client للاتصال بجهاز VPN concentrator عبر الإنترنت. يتم تشفير حركة البيانات المرسلة والمستقبلة بواسطة وضع النقل، ويتم إرسال حزمة البيانات من جهاز العميل إلى جهاز VPN concentrator بتنسيق مشفر، ويتم فك تشفيرها عند الجهة الأخرى.

ويمكن القول إن وضع النقل هو أحد الأوضاع المهمة في بروتوكول IPSec، حيث يستخدم لتأمين الاتصالات الآمنة في سيناريو الوصول العن بعد، ويحمي البيانات المرسلة والمستقبلة من التجسس والاختراقات الخارجية.

النفق المنقسم مقابل النفق الكامل (Split tunnel vs full tunnel):

النفق المنقسم (Split tunnel) والنفق الكامل (Full tunnel) هما اثنان من الأنماط المختلفة لتكوين الاتصال الآمن عبر VPN. يتم استخدام هذين النمطين في توجيه حركة البيانات بين جهاز العميل وجهاز VPN concentrator. يستخدم كلا النمطين لتحقيق أهداف مختلفة، ويختلفان في الطريقة التي يتم فيها توجيه حركة البيانات.

النفق الكامل (Full tunnel):

في هذا النمط، يتم توجيه كل حركة البيانات بين جهاز العميل وجهاز VPN concentrator عبر الاتصال الآمن بواسطة الـ VPN. بمعنى آخر، يتم تشفير كل حركة البيانات الصادرة من جهاز العميل، سواء كانت موجهة إلى شبكة الشركة الخاصة أو إلى أي مكان آخر. يعني هذا أن جميع حركة البيانات تمر عبر الـ VPN، ويتم تشفيرها وحمايتها من التهديدات الخارجية. يعتبر هذا النمط أكثر أمانًا لأنه يحمي جميع حركة البيانات بين جهاز العميل وجهاز VPN concentrator، ولكنه يستخدم مزيدًا من العرض الترددي لأن جميع حركة البيانات تمر عبر الـ VPN، بما في ذلك حركة البيانات المتعلقة بالإنترنت.

النفق المنقسم (Split tunnel):

في هذا النمط، يتم توجيه جزء من حركة البيانات بين جهاز العميل وجهاز VPN concentrator عبر الاتصال الآمن بواسطة الـ VPN، بينما يتم توجيه الجزء الأخر من حركة البيانات مباشرةً إلى الإنترنت. بمعنى آخر، يتم تشفير حركة البيانات الموجهة إلى شبكة الشركة الخاصة، ولكن لا يتم تشفير حركة البيانات الموجهة إلى الإنترنت. يستخدم هذا النمط لتقليل استخدام العرض الترددي، حيث يتم توجيه حركة البيانات المخصصة لشبكة الشركة الخاصة عبر الـ VPN، بينما يتم توجيه حركة البيانات الأخرى مباشرةً إلى الإنترنت. يمكن استخدام هذا النمط لتقليل التكلفة وزيادة الأداء، ولكنه يمكن أن يزيد من عرض النطاق الترددي المستخدم لأن حركة البيانات المتعلقة بالإنترنت لا تمر عبر الـ VPN.

يجب أن يحدد المستخدم أي نمط يناسب احتياجاته ومتطلباته الخاصة. إذا كانت الأولوية الرئيسية هي الأمان والحماية، فإن النفق الكامل هو الخيار الأفضل، حيث يتم تشفير كل حركة البيانات بين جهاز العميل وجهاز VPN concentrator.

وإذا كانت الأولوية الرئيسية هي تحسين الأداء وتقليل التكلفة، فإن النفق المنقسم هو الخيار المفضل، حيث يتم توجيه حركة البيانات المخصصة لشبكة الشركة الخاصة عبر الـ VPN، ولا يتم استخدام الـ VPN لتوجيه حركة البيانات المتعلقة بالإنترنت.

يجب التأكد من أن النمط المختار يتوافق مع سياسات الأمان الخاصة بالمؤسسة، وأنه يلبي متطلبات الأمان والخصوصية المطلوبة.

أمن طبقة النقل (TLS):

TLS هو اختصار لـ “Transport Layer Security” وهو بروتوكول أمني يستخدم لتأمين الاتصالات عبر الإنترنت. يعتبر TLS وريثًا لبروتوكول SSL (Secure Socket Layer) ويستخدم في أغراض مشابهة لبروتوكول SSL، مثل تأمين حركة البيانات بين متصفح الويب وخادم الويب.

تستخدم بروتوكولات TLS لحماية الاتصالات عبر الإنترنت من التجسس والاختراقات الخارجية والحفاظ على سرية البيانات وسلامتها. يتم تطبيق بروتوكول TLS بشكل أساسي في البروتوكولات المستخدمة لتصفح الويب، ويتم استخدامه في تأمين حركة البيانات بين المتصفح وخادم الويب، وكذلك حركة البيانات بين خوادم الويب.

عندما يرسل المتصفح طلبًا لصفحة ويب معينة، يقوم خادم الويب بإرسال شهادة رقمية تثبت هوية الخادم إلى المتصفح. بعد التحقق من صحة الشهادة، يتم إنشاء مفتاح تشفير مشترك بين المتصفح وخادم الويب. يتم استخدام هذا المفتاح لتشفير حركة البيانات المرسلة من المتصفح إلى خادم الويب، مما يجعل من الصعب على المتسللين استخدام البيانات المرسلة.

TLS يستخدم بروتوكولات التشفير المختلفة مثل RSA وAES لتشفير حركة البيانات وتوفير الأمان في الاتصالات عبر الإنترنت. يتم تحديث بروتوكول TLS بشكل دوري لتحسين الأمان والخصوصية ومواكبة التطورات التكنولوجية.

بشكل عام، يعتبر TLS من بين أهم البروتوكولات الأمنية في الاتصالات عبر الإنترنت. يجب استخدامه عندما يكون الأمن والخصوصية أمرًا حيويًا في الاتصالات الحساسة، مثل المعاملات المالية عبر الإنترنت وتسجيل الدخول إلى الحسابات الشخصية والمعلومات الحساسة الأخرى.

دائماً على في بي ان (Always-on-VPN):

دائماً على في بي ان (Always-on VPN) هو خيار في تكوين اتصال VPN يتيح لجهاز العميل الاتصال بشبكة VPN بشكل تلقائي ودائم دون الحاجة إلى تشغيل الاتصال يدويًا. يتم ذلك عن طريق تكوين الجهاز للاتصال بالشبكة VPN تلقائيًا عند بدء تشغيل الجهاز أو عند توصيله بالإنترنت.

يتم تحقيق دائماً على VPN عن طريق تحديد ملف تكوين الاتصال بالشبكة VPN على جهاز العميل. عند تشغيل الخيار “دائماً على VPN”، يتم تكوين الجهاز للاتصال تلقائيًا بشبكة VPN وإنشاء اتصال VPN دائم. يعني هذا أن حركة البيانات بين جهاز العميل وشبكة VPN تكون دائمًا مشفرة ومحمية، ولا يمكن الوصول إلى هذه البيانات من قبل أي شخص آخر.

يمكن تحقيق دائماً على VPN عن طريق استخدام برامج VPN مختلفة، مثل Cisco AnyConnect وOpenVPN وغيرها. يتم تكوين هذه البرامج للعمل بشكل دائم عند بدء تشغيل الجهاز أو عند توصيله بالإنترنت، وبالتالي يتم تأمين حركة البيانات بشكل دائم وآمن.

يمكن استخدام دائماً على VPN لتحقيق الأمان والحماية الأمثل لحركة البيانات بين جهاز العميل وشبكة VPN. يعني ذلك أن الاتصال يبقى محميًا ومشفرًا حتى عند الاتصال بالإنترنت العامة، وبالتالي يتم حماية البيانات الحساسة والمعلومات الشخصية من التهديدات الخارجية.

هذا والسلام عليكم ورحمة الله وبركاته…

( لا تنسا مشاركة الموضوع ليستفيد غيرك )